Les utilisateurs de Windows XP, 8 et Server 2003 peuvent maintenant télécharger un correctif pour se protéger contre l’attaque du ransomware WannaCry (également nommé WannaCrypt) qui s’est largement propagé à travers le monde sur des PC depuis le vendredi 12 mai (150 pays touchés), en exploitant une faille du système d’exploitation de Microsoft (SMB v1). L’éditeur de Redmond a jugé le problème suffisamment important pour fournir cette mise à jour de sécurité pour des versions de l'OS qu’il a arrêté de supporter de façon générale. D'autant qu'une nouvelle vague d'attaques pourrait intervenir.

Dans le billet qui accompagne sa mise à disposition du correctif, Microsoft fournit toutes les explications nécessaires pour aider les entreprises à contrer l'action de WannaCry. Il indique que les postes sous Windows 10 n'ont pas été ciblés par l’attaque, un correctif ayant été fourni en mars pour cette version de l'OS, de même que pour les autres versions supportées du système d'exploitation (incluant notamment Vista, Windows 7 et 8.1). Les entreprises qui ne l'auraient pas encore appliqué doivent le mettre immédiatement en place pour se protéger. Les utilisateurs de PC exploitant d'anciennes versions de Windows non supportées doivent particulièrement se méfier, d'où le correctif émis samedi par Microsoft. Dans un tweet, le chercheur britannique MalwareTech qui a enrayé ce week-end la propagation du malware met en garde ceux qui n'ont pas appliqué le correctif MS17-010 et dont le port TCP 445 est ouvert. Leur système est vulnérable. Les postes Mac ne sont pas concernés.

L'infection par email se propage via le réseau local

Le rançongiciel, qui s’est diffusé en passant par les pièces jointes d’emails, exploite une faille située dans le protocole Server Message Block (SMB) de l’OS qui sert au partage de fichiers. Les chercheurs en sécurité soupçonnent que le malware exploite cette vulnérabilité à l’aide d’outils qui ont été volés à la NSA, l’agence de sécurité nationale américaine. WannaCry (qui se présente sous l'extension de fichiers .wcry) chiffre les données de l’ordinateur et affiche une demande de rançon de 300 à 600 dollars en bitcoins pour les remettre en état. Les spécialistes recommandent de toute façon aux utilisateurs de ne pas payer car rien ne garantit le déchiffrement des fichiers.

Dans certains cas, les campagnes d’emails qui transportaient les pièces jointes malveillantes se présentaient sous la forme d’alertes sur des transferts d’argent prétendument envoyées par des banques, a constaté le groupe de sécurité Talos de Cisco. La première des protections contre ce type de menaces est de se méfier de ce type de mails, rappelle évidemment Microsoft. Ils sont en général détectés par les logiciels anti-virus (comme ceux de Kaspersky, Avast ou Windows Defender, l’outil gratuit de Microsoft), sous réserve que ces outils soient eux-mêmes actualisés. Lorsqu’un PC est infecté, il va essayer de contaminer d’autres machines à travers le réseau local et via Internet. Le ransomware recherche les machines qui n’ont pas été mises à jour et qui sont toujours exposées à la faille de Server Message Block. Les entreprises peuvent se protéger en désactivant ce service sur les PC vulnérables. Elles peuvent aussi utiliser un pare-feu pour empêcher le trafic Internet non reconnu d’accéder aux ports du réseau qu’utilise SMB.

100 000 infections évitées par l'intervention du chercheur MalwareTech

Ce week-end, la propagation du ransonware a donc été bloquée par un chercheur britannique qui a mis en place un dispositif d’arrêt d’urgence. Le jeune homme, qui intervient sous le nom de MalwareTech, souhaite conserver son anonymat pour ne pas être inquiété. Selon le centre national de cybersécurité britannique, plus de 100 000 infections auraient ainsi été évitées. Mais les experts avertissent aussi que les développeurs de WannaCry travaillent sans doute en ce moment sur d’autres versions du ransomware qu’il ne sera pas aussi facile de désactiver. « Il est très important que tout le monde comprennent que tout ce que [les pirates] ont à faire, c’est de modifier une partie de leur code et de recommencer. Patchez vos systèmes d’exploitation maintenant », a twitté MalwareTech.

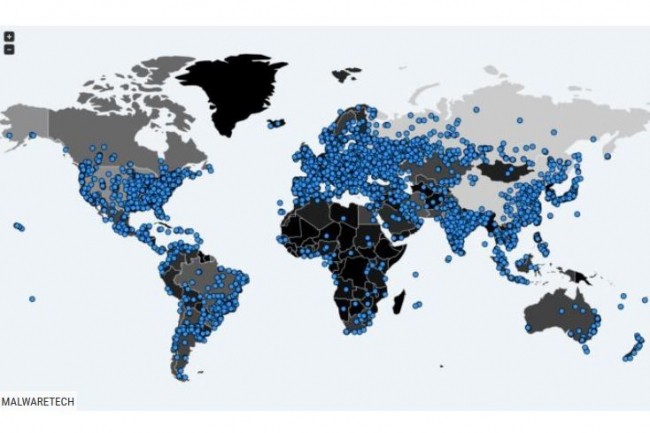

Pour les PC déjà infectés par le ransomware, le dispositif d’arrêt d’urgence n’est évidemment d’aucune utilité. Il leur reste à espérer que des chercheurs développent une solution gratuite pour s’en débarrasser, comme cela se fait régulièrement. L’attaque de vendredi dernier s’est principalement diffusée en Europe et en Asie, la Russie figurant parmi les pays les plus touchés.